N°6540

Publié : 02 janv. 26 à 20h42

Un module TÉLÉMÉTRIE plus simple, mais plus efficace dans Cocci 11

J’ai pris le temps de rédiger cette publication qui, sans prétendre à l’exhaustivité — le sujet de la télémétrie sous Windows étant notoirement clivant — vise surtout à clarifier ce que deviendra le module TÉLÉMÉTRIE de Cocci 11.

Petit rappel : qu’est-ce que la télémétrie ?

La télémétrie n’a rien de nouveau. C’est un procédé ancien, qui a évolué avec la technologie, et qui consiste à collecter puis analyser des données provenant de sources distantes afin d’obtenir des informations sur l’état ou les performances d’un système. L’industrie y a recours parce que la maintenance à distance est extrêmement pratique. Le particulier aussi, lorsqu’il surveille son logement depuis un smartphone, exploite les vertus de la télémétrie. Dans l’automobile, la télémétrie contribue même à améliorer la sécurité des véhicules.

Appliquée à l’environnement informatique Windows, la télémétrie désigne la collecte par Microsoft de données relatives à l’usage de son système d’exploitation. Cela inclut des informations basiques sur l’appareil (matériel, pilotes, logiciels installés), des données liées à la stabilité du système (pannes, blocages, incidents), ainsi que des éléments décrivant l’interaction entre l’utilisateur et l’interface.

Un point fait consensus : Windows 10 et 11 transmettent bien des données de télémétrie à Microsoft, y compris lorsque l’utilisateur pense avoir désactivé toutes les options visibles. Ce qui reste plus flou — et ce flou est central — concerne la nature exacte des informations transmises. Certaines peuvent être qualifiées de « sensibles », comme l’adresse IP, capable d’identifier une entreprise ou un individu, même si elle est techniquement nécessaire à l’analyse. Cela soulève naturellement des questions de confidentialité, auxquelles l’Europe est particulièrement attentive.

Microsoft affirme de façon constante que ces données servent uniquement à détecter des problèmes matériels ou logiciels et à améliorer Windows. Elles ne seraient conservées que le temps nécessaire à leur analyse par des techniciens habilités, puis transmises aux équipes de développement pour correction. Mais l’historique de communication parfois opaque de Microsoft sur le sujet a laissé des traces. Beaucoup préfèrent donc appliquer un principe simple : moins d’informations transmises, moins de risques — pour des raisons qui peuvent être très diverses.

C’est dans ce contexte que sont apparus de nombreux outils dits « anti-espion », dont l’objectif est de réduire autant que possible ces échanges de données.

Appliquée à l’environnement informatique Windows, la télémétrie désigne la collecte par Microsoft de données relatives à l’usage de son système d’exploitation. Cela inclut des informations basiques sur l’appareil (matériel, pilotes, logiciels installés), des données liées à la stabilité du système (pannes, blocages, incidents), ainsi que des éléments décrivant l’interaction entre l’utilisateur et l’interface.

Un point fait consensus : Windows 10 et 11 transmettent bien des données de télémétrie à Microsoft, y compris lorsque l’utilisateur pense avoir désactivé toutes les options visibles. Ce qui reste plus flou — et ce flou est central — concerne la nature exacte des informations transmises. Certaines peuvent être qualifiées de « sensibles », comme l’adresse IP, capable d’identifier une entreprise ou un individu, même si elle est techniquement nécessaire à l’analyse. Cela soulève naturellement des questions de confidentialité, auxquelles l’Europe est particulièrement attentive.

Microsoft affirme de façon constante que ces données servent uniquement à détecter des problèmes matériels ou logiciels et à améliorer Windows. Elles ne seraient conservées que le temps nécessaire à leur analyse par des techniciens habilités, puis transmises aux équipes de développement pour correction. Mais l’historique de communication parfois opaque de Microsoft sur le sujet a laissé des traces. Beaucoup préfèrent donc appliquer un principe simple : moins d’informations transmises, moins de risques — pour des raisons qui peuvent être très diverses.

C’est dans ce contexte que sont apparus de nombreux outils dits « anti-espion », dont l’objectif est de réduire autant que possible ces échanges de données.

Comment restreindre les informations transmises à Microsoft ?

<mode parano>Rien ne garantit, en théorie, l’absence totale de mécanismes permettant à Microsoft de transmettre ce qu’il souhaite, où il le souhaite, sans que l’utilisateur n’en ait connaissance.</mode> Dans cette hypothèse pessimiste, intéressons-nous au moins à ce qu’il est concrètement possible de bloquer.

La mauvaise solution

Microsoft s’appuie sur une multitude de serveurs. Certains logiciels ont donc choisi de bloquer localement les adresses IP associées. Mauvaise idée. Les serveurs changent, les IP aussi. Ces listes deviennent rapidement obsolètes, et leur mise à jour permanente vire au jeu du chat et de la souris. C’est une impasse.

Les approches plus pertinentes

Ces méthodes peuvent fonctionner, mais elles supposent de savoir exactement ce que l’on fait. Tout bloquer sans discernement peut avoir des effets indésirables sur la stabilité du système.

Le bon sens invite donc à une approche équilibrée :1 . Commencer par désinstaller les nombreux programmes préinstallés dont on n’a aucune utilité — les fameux bloatwares (de l'anglais "to bloat", gonfler).

2 . Restreindre finement le comportement réseau des services et applications. Des outils éprouvés s’en chargent très bien :

Les scripts PowerShell « maison » peuvent être efficaces aussi, mais ils restent souvent limités ou peu ergonomiques, sauf à mettre sérieusement les mains dans le cambouis.

3 . Surveiller l’accès réseau des applications. Certains programmes n’ont objectivement aucune raison de se connecter à Internet (calculatrice, outil de capture, etc.). Un pare-feu interactif permet de garder le contrôle : à chaque tentative de connexion, l’utilisateur décide. En cas de doute, on peut bloquer temporairement un programme pour vérifier s’il fonctionne toujours hors ligne. À ce titre, Malwarebytes Windows Firewall Control offre une interface claire et efficace en remplacement du pare-feu Windows natif https://www.binisoft.org/wfc.php.

Le choix fait pour Cocci 11

La gestion de la télémétrie fait partie des réglages essentiels lors d’une nouvelle installation de Windows. Elle a donc toute sa place dans Cocci 11. Mais plutôt que de réinventer la roue (comme c'était un peu le cas dans le précédent cocci-kit), j’ai choisi de m’appuyer sur les deux outils complémentaires et éprouvés mentionnés plus haut : WPD et O&O ShutUp10++. Ils agissent sur des leviers différents, couvrent l’essentiel, et évitent de noyer l’utilisateur sous une avalanche d’options. Exit les interfaces interminables du précédent cocci-kit. Place au one-clic !

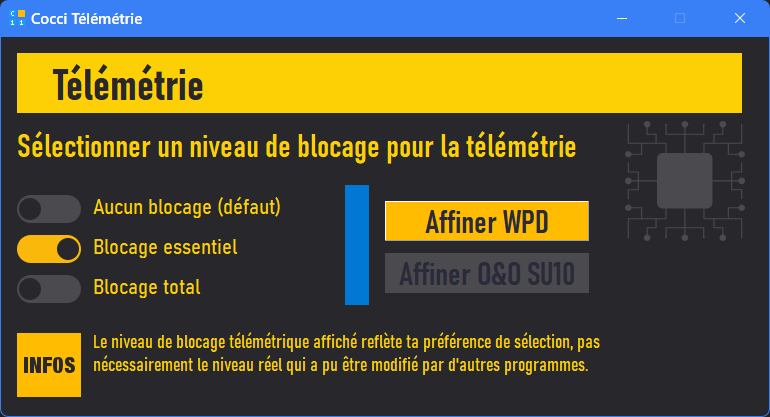

Le module TÉLÉMÉTRIE de Cocci 11 proposera donc trois boutons principaux :1 - Réactiver la télémétrie par défaut de Windows

2 - Appliquer un blocage essentiel, sans impact sur la stabilité

3 - Bloquer toute la télémétrie (non recommandé)

Deux boutons supplémentaires permettront d’aller plus loin pour les utilisateurs exigeants :

1 - Affiner le blocage avec WPD

2 - Affiner le blocage avec O&O ShutUp10++

Ça donnera un truc du genre :

Et c’est tout. Le système sera correctement protégé pour la grande majorité des utilisateurs, tout en laissant la possibilité de comprendre ce qui est bloqué et d’ajuster finement le niveau si nécessaire. En résumé : simplicité au départ, ouverture vers plus de contrôle pour ceux qui le souhaitent.

Voilà !

J'ajouterai que le module SERVICES devrait quant à lui disparaître, car ceux qui posent des soucis liés à la télémétrie seront maintenant inévitablement arrêtés.

Un peu de lecture :

Les détails sur ce qui est envoyé à Microsoft, par Microsoft :

https://learn.Microsoft.com/fr-fr/windo ... MK_MoreUTC

Comment consulter les données envoyées :

https://learn.Microsoft.com/en-us/windo ... powershell)

Les détails sur ce qui est envoyé à Microsoft, par Microsoft :

https://learn.Microsoft.com/fr-fr/windo ... MK_MoreUTC

Comment consulter les données envoyées :

https://learn.Microsoft.com/en-us/windo ... powershell)